Virus, dal “malware” Petya il colpo di grazia ai computer non protetti

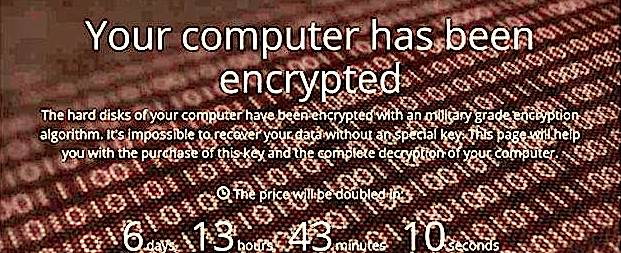

Non è bastato WannaCry ad impartire una severa lezione a tutti quelli che avevano preso alla leggera la sicurezza del proprio computer. Poche settimane dopo l’attacco del ransomware che ha infettato mezzo mondo, si è presentata alla porta una variante di Petya, pericoloso malware scoperto lo scorso anno, che ha dato il colpo di grazia ai sistemi (colpevolmente) non protetti. C’è una differenza molto profonda nello scopo dei due virus, però. Il primo, WannaCry, aveva colpito a macchia i computer delle aziende con lo scopo di remunerare il più possibile, facendo leva sui grandi numeri. Petya ha fatto peggio e ha messo a repentaglio la sicurezza nazionale, prendendo di mira le infrastrutture critiche, come la centrale di Chernobyl per citare il caso più eclatante. Sempre chiedendo un riscatto, sia chiaro. Trecento dollari in Bitcoin, indirizzati però su un unico conto, una circostanza che ha fatto pensare a più di un esperto che il ransomware sia stato programmato da qualcuno non molto esperto, anche se l’utilizzo di più tecniche combinate (vulnerabilità e worm) per sferrare l’attacco è stata una sorpresa un po’ per tutti. Inoltre, a differenza di WannaCry, che criptava i file uno alla volta, Petya blocca l’intero hard disk dei computer colpiti, creando un danno maggiore perché la difficoltà nel trovare una cura è maggiore in questo caso. Alla base c’è sempre lo stesso trucco: il mancato aggiornamento di Windows. Cosa resta dell’attacco di Petya? Intanto, come rileva Cisco, si tratta di un pericolo già passato perché il suo dipartimento Talos, impegnato nella ricerca di minacce informatiche, ha già scovato il degno successore Nyetya. Non cambia molto, però: sempre sotto attacco i computer senza le ultime patch di sicurezza e sempre l’Ucraina come obiettivo principale. Prendendo i dati di Petya diffusi da Eset, il Paese dell’est europeo è stato interessato da circa l’80% del totale degli attacchi del ransomware.

Virus, l’Italia conferma la sua debolezza

L’Italia ha confermato la sua scarsa cultura in fatto di sicurezza informatica, con una quantità di attacchi elevatissima (anche se non si sa il numero preciso di quanti computer siano stati infettati), tra il 10% e il 15%. Il resto è sparso un po’ in tutta Europa e qualcosa, ma molto poco, negli Stati Uniti e in Israele. Ciò che è chiaro e che gli esperti di sicurezza non si stancano di dire è che Petya “è stato un avvertimento” di ciò che potrebbe capitare con una terza ondata di attacchi di questo genere, soprattutto considerando che le imprese di tutto il mondo, e ci tengono a sottolineare “di qualsiasi parte del globo”, non sono pronte a difendersi. Check Point, ad esempio, stima nel 98% del totale le imprese che non utilizzano le tecnologie di protezione in maniera corretta. Questo perché, fondamentalmente, non è considerata ancora una priorità da mettere in agenda, un po’ come la pensano i governi che negli ultimi tempi sono sempre più nel mirino di cyber attacchi detti di Stato, cioè con scopi non economici ma di destabilizzazione politica. Lo sanno bene gli Stati Uniti, che hanno stanziato 19 miliardi di dollari per difendersi da eventuali attacchi. Lo sappiamo un po’ meno noi italiani, che di fondi ne abbiamo messi 150, ma milioni e non miliardi, nel 2016. È vero che l’Italia è meno esposta degli Usa, però il rapporto è impietoso e dà la misura del problema nel quale possiamo incappare. Tornando alle aziende impreparate, secondo una stima di Verizon il 93% dei sistemi attaccati viene compromesso in meno di un minuto e un furto di dati avviene nel 28% dei casi in pochi minuti dalla violazione. Quando un attacco dura giorni, mesi o, come successo in passato, anche anni, cosa resta da fare se non aspettarsi il peggio? Senza dimenticare che nel 2016 i ransomware sono cresciuti del 50% e il 51% delle violazioni analizzate da Verizon riguarda questo genere di attacco con riscatto, perché “molto redditizio”. Petya, che molte società di sicurezza informatica hanno chiamato in gergo Petrwrap o Petyawrap, è una variante di una famiglia di ransomware scoperta nel 2016. Cripta la master file tree e riscrive il master boot record: due tecnicismi per dire che non solo tutti i file saranno codificati, ma che il computer sarà inutilizzabile fino al pagamento del riscatto. Petya è molto efficace, spiega la società di sicurezza informatica Sophos, “perché sfrutta una serie di tecniche mirate alla diffusione automatica all’interno delle reti aziendali, una volta che un primo computer è stato infettato”. Per evitare il peggio, Sophos consiglia alcune semplici regole: intanto, di assicurarsi che il pc sia aggiornato con l’ultima patch di Microsoft (siglata MS17-010). Poi, i responsabili tecnici dovrebbe valutare la possibilità di bloccare lo strumento PsExec, che viene sfruttato da Petya per diffondersi in automatico. Poi la società passa ai più classici consigli: backup frequente dei dati, attenzione a quali allegati si aprono quando si riceve un’email e, infine, il sempreverde utilizzo di un software antivirus aggiornato.