Il monito di Microsoft ai governi: finitela di stoccare virus informatici

Esteri - di Paolo Lami - 15 Maggio 2017 alle 13:40

Il monito arriva da Microsoft. Ed è rivolto a quei Paesi e a quei governi che scoprono falle nei sistemi operativi informatici ma, invece di comunicarle ai produttori proprietari dei software, le usano per creare virus e malware , i cosiddetti “Malicious Software” da utilizzare per entrare nei computer proprio attraverso i buchi scoperti. «Abbiamo visto vulnerabilità stoccate dalla Cia che sono finite su WikiLeaks e adesso questa vulnerabilità rubata alla Nsa ha colpito clienti in tutto il mondo – scrive, sul blog della società, il presidente Microsoft, Brad Smith ricordando come e perché è partito l’attacco informatico che, attraverso un virus, ha messo in ginocchio centinaia di Paesi nel mondo – Uno scenario equivalente con armi convenzionali sarebbe il furto di missili Tomahawk. I governi di tutto il mondo dovrebbero trattare questo attacco come un campanello d’allarme».

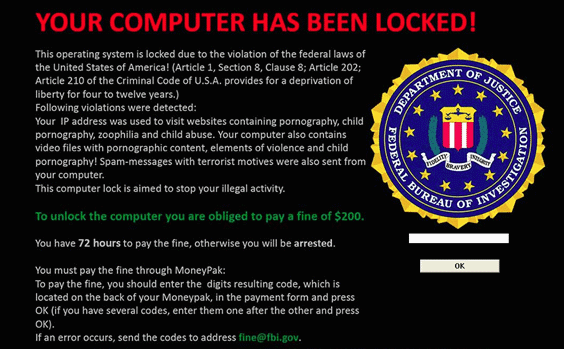

Il cyberattacco che ha colpito centinaia di paesi in tutto il mondo, un cosiddetto “ransomware” poiché blocca i computer e chiede un riscatto per poterli riattivare, era stato rubato all’agenzia di intelligence americana Nsa che lo aveva, appunto, stoccato per utilizzarlo, in caso di necessità, contro i suoi target.

A fare le spese dell’ennesimo furto di vulnerabilità sono stati 150 Paesi in tutto il mondo, circa 200 mila i computer di 100mila organizzazioni infettati dal virus e 300 euro di media il riscatto chiesto singolarmente per sbloccare i pc colpiti. Fino ad ora sono stati versati circa 20mila euro, ma Europol, l’agenzia finalizzata alla lotta al crimine dell’Unione europea, raccomanda di non pagare.

A 24 ore dal lancio del malware Wannacry si contano i danni che vanno dalle ferrovie tedesche alla Renault che ha fermato gli stabilimenti in Francia, dal sistema sanitario britannico, uno dei più colpiti, dove è andato in tilt un ospedale su cinque, all’Università di Milano Bicocca.

L’Italia ha riscontrato danni relativamente bassi. Così come la Svizzera, ad esempio. Di contro sono risultati centinaia di migliaia i computer cinesi colpiti dall’attacco ransomware in corso a livello globale.

Ma non sono state registrate nuove infezioni. Il che, dice Europol, è un messaggio positivo. Significa che nel fine settimana, con l’allerta dell’attacco su scala globale, le persone si sono attivate per fare gli aggiornamenti per la sicurezza degli apparati. Ma per la polizia europea resta, comunque, «attacco senza precedenti». E lo stesso G7 è sceso subito in campo per lanciare un messaggio ai governi affinché condividano informazioni per combattere le minacce crescenti dei cyberterroristi.

Ma non sarebbe finita qui, secondo la Bbc. Che, sul suo sito, avverte citando le dichiarazioni di MalwareTech, il “nickname” del giovane tecnico inglese che è riuscito ad arginare il virus: un nuovo cyberattacco su larga scala potrebbe essere imminente e venir lanciato già domani. L’esperto ritiene che gli hacker potrebbero cambiare il codice utilizzato nel primo attacco e causare quindi nuovi problemi.

Come detto, uno dei Paesi più colpiti dall’attacco è stato il Regno Unito e in particolare il suo sistema sanitario, il cosiddetto Nhs, con 48 aziende ospedaliere i cui sistemi non hanno retto all’impatto con il virus.

Il ministro dell’Interno britannico, Amber Rudd ieri aveva rassicurato sul fatto che i problemi fossero stati risolti. Ma questa mattina il Royal London Hospital, uno dei maggiori centri ospedalieri nella capitale britannica, ha diffuso un comunicato in cui si avverte che i suoi tecnici sono ancora all’opera per riportare il servizio alla normalità.

Intanto c’è, però, chi accusa il governo conservatore di non aver fatto abbastanza per prevenire attacchi di questo tipo, in particolare non rinnovando i sistemi del già malandato sistema sanitario, che soffre di una continua carenza di fondi.

«Europol, che sta aiutando i Paesi sotto attacco, sollecita un’indagine internazionale. E, attraverso la sua unità di Cybercrime, EC3, è al lavoro, «a stretto contatto» con le unità equivalenti dei Paesi membri attaccati e con «partner chiave nell’industria, per mitigare la minaccia e assistere le vittime».

Il coordinamento è fondamentale per contrastare l’attacco, perché in campo informatico si procede per tentativi. E appena si trova una soluzione, è applicabile a tutti.

Al lavoro non ci sono solo le autorità nazionali ma anche la Nato, con il suo centro di cybersecurity potenziato nei mesi scorsi. L’Alleanza, non colpita dall’attacco, aveva però lanciato un avvertimento agli alleati già venerdì pomeriggio. Ma non tutti avevano colto correttamente il senso dell’avvertimento.

di Paolo Lami